COLAPSO DE INTERNET.

Un ataque cibernético golpeó el pasado 21 de Octubre a varios gigantes de Internet y afectó a las operaciones de varios sitios como Twitter, Pfizer, Visa, Netflix, Spotify, Paypal, Reddit,Airbnb, Spotify, Soundcloud, Vox Media, The New York Times y The Guardian, entre otros. La división de servicios en la web de Amazon.com, una de las mayores compañías de computación en la nube del mundo, también reportó una interrupción, pero que tres horas más tarde tuvo que volver a responder a problemas similares en diferentes regiones.

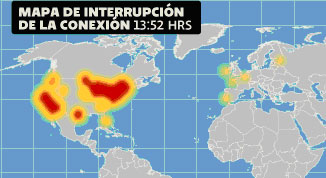

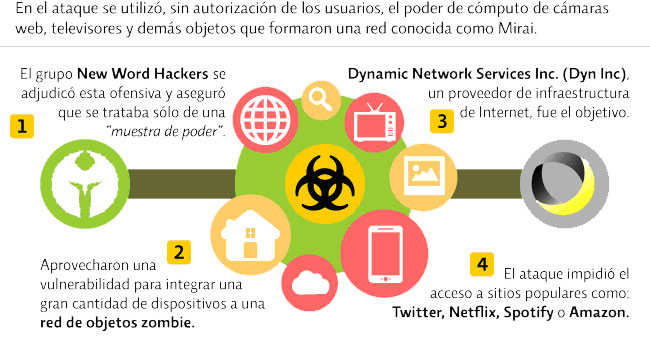

Estos ciberataques estaban dirigidos contra el proveedor de infraestructura de internet Dyn (Dynamic Network Services Inc.) e interrumpieron el servicio en importantes firmas, afectando sobre todo a usuarios en la Costa Este de Estados Unidos. Aunque en un principio no quedó claro de inmediato quién era el responsable, el grupo New Word Hackers se atribuyó esta ofensiva, argumentando que se trataba de una sencilla demostración de su poder, aunque también otros hackers chinos y rusos se lo atribuyeron igualmente.

Dyn, con sede en Manchester, New Hampshire, es una proveedora de servicios de sistema de nombres de dominio (DNS), que actúan como distribuidores de tráfico de conexión a internet. Las peticiones para acceder a sitios son transmitidas a través de servidores de DNS que les dirigen a las computadoras que albergan los sitios web.

Dyn es una empresa que administra el rendimiento de Internet al controlar el acceso a distintos sitios entre los que se encuentran Twitter, Netflix, Spotify, Reddit, Etsy, CNN, PayPal, Pinterest, The Verge, Wired y varios más. El ataque se produjo de la siguiente forma:

1) El primer ataque comenzó a las 7:10 de la mañana y estuvo enfocado en los servidores de Dyn en la Costa Este de Estados Unidos, este ataque fue resuelto a las 9:20 de la mañana.

2) A las 12:00 del mismo día comenzó un segundo ataque a los servidores de Dyn, el cual fue resuelto poco tiempo después. Sin embargo, a la 1:37 de la tarde fue registrado un tercer ataque, el cual de acuerdo con Dyn fue resuelto a la 1:52 de la tarde.

3) Dyn indicó que, este es un ataque “bien planeado y ejecutado mediante dispositivos electrónicos llamados Web 2.0 y conocidos como “zombies” o “bots” que van conectados a Internet a través de decenas de millones de direcciones IP” atacando a los servidores de Dyn al mismo tiempo.

4) El ataque comenzó en los servidores de Dyn ubicados en la Costa Este de Estados Unidos, después se propagó a la Costa Oeste y se registraron problemas de accesibilidad a distintos sitios en Latinoamérica, en particular en Brasil, en Europa, y en Asia. La compañía que sufrió el ataque DDOS, publicó hacia las 13:53 en su sitio Web que había resuelto el problema, pero que aún no se podía acceder a muchos de los sitios afectados.

Esta fue una embestida, cuyos cambios globales de ubicación dejan entrever que se trata de un atacante tecnificado, aunque Dyn señaló que no tenía señalado a ningún sospechoso y desconocía cuál pudiera ser el motivo. El ataque cibernético masivo, que tumbó el Internet en grandes zonas de todo el mundo, fue llevado a cabo, en parte, por estos dispositivos incautos conectados a la red, convertidos en auténcios “zombies”. La empresa de seguridad Flashpoint dijo que cree que los grabadores de vídeo digitales y las cámaras web, en hogares comunes fueron afectadas por el malware y, después, sin el consentimiento de los propietarios, estos aparatos fueron usados para perpetrar el monumental ciberataque.

¿QUÉ ES UN DDoS?

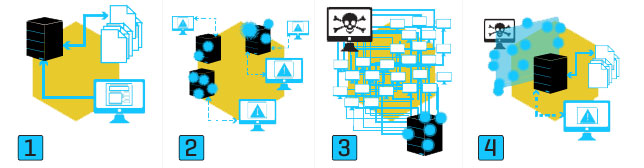

Un ataque de denegación de servicio o DDoS (Distributed Denial of Service, por sus siglas en inglés), es un ciberataque coordinado, que se realiza contra un sistema de computadoras o red, conectadas a Internet y que causa que un servicio o recurso sea inaccesible a los usuarios legítimos, a menudo estos ataques se realizan contra los Servidores de Dominio. Lo explicamos en cuatro pasos:

1. Los Servidores de Dominios de Internet (DNS) son piezas claves de la infraestructura de Internet, que convierten direcciones IP en dominios (nombres) para que los usuarios puedan facilmente conectarse a los sitios web, es decir facilitan la guía (índice) a la página Web concreta, para que la solicitud termine exactamente en la página que se busca.

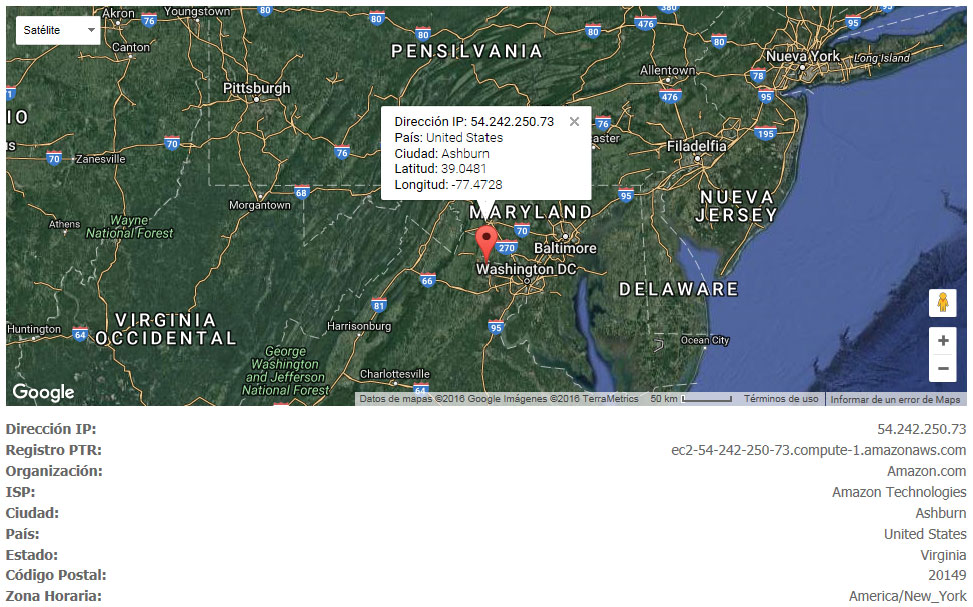

DNS- Domain Name System(Sistema de Nombres de Dominio), es la tecnología que se asegura de que al introducir la URL de una página de Internet el navegador acceda a ella. Cuando buscas una página en Internet, tu navegador comienza a rastrear en distintos servidores en los que puede estar alojada a través de varias redes cuyos nodos se comunican con una serie de números conocidos como direcciones IP. Un DNS es el encargado de traducir la URL de un sitio en una dirección IP.

Esto es, para Internet es lo mismo que marquemos la dirección IP 54.242.250.73, que la dirección Web deAmazon.com, porque ambas apuntan al mismo sitio Web, es sólo que el nombre es más facil de recordar para una persona, que las diez cifras que forman la dirección IP. Es lo mismo que cuando buscamos un nombre en la agenda de nuestro smartphone, más sencillo de manejar y encontrar que recordad un número de nueve cifras.

2. En los ataques de denegación de servicio, los piratas sobrecargan estos servidores de dominio de la Web generando un tráfico ficticio para dificultar la conexión, enlenteciéndola, saturar el Servidor de Dominio, para que no responda o simplente hacer que el servicio que prestan se corte totalmente. Denegando así el servicio a todos los usuarios.

3. Para realizarlo, los “hackers” utilizan todo tipo de dispositivos infectados previamente con diferentes virus ‘malware’, un código maligno que tiene como objetivo infiltrarse en un sistema de información o dispositivo y dañarlo para ponerlo a su disposición, con el objetivo de utilizarlo para crear un flujo de tráfico que se origina a partir de muchas fuentes diferentes. Se puede así lograr la ayuda esclava de cientos de miles de dispositivos electrónicos que habían sido infectados previamente al ataque.

4. Cuando se ataca el Servidor de Dominio, este se satura y los navegadores que facilitan su función, no son capaces de atender tantas peticiones, por tanto, no facilitan la información que los usuarios le están demandando. Defender los servidores contra ataques DDoS puede ser dificil, pero hay maneras de prevenir o solucionar estas interrupciones.

A pesar de que estos ciberataques ocurren regularmente, el de este 21 de Octubre, indica una clara vulnerabilidad que presenta la interconexión para grandes sectores de Internet. En este caso, varios grandes sitios web fueron afectados por el ataque a un solo proveedor de Internet.

La mayor debilidad de la Red es que Internet sigue dependiendo de protocolos e infraestructuras que fueron diseñadas antes de que los ciberataques surgieran como un problema y los ataques de denegación de servicio seguirán acechando a todas las organizaciones, sobre todo con el auge de los dispositivos conectados no seguros y potenciados, aún más, con la implantación del Internet de las Cosas. Desgraciadamente, lo que estamos presenciando es tan solo el comienzo de futuros ataques a gran escala, quizás el primer intento serio de atentar contra Internet, todo ello dentro de lo que podría pasar a ser considerado como una situación de auténtica CIBERGUERRA.

Todo esto no es algo del presente, ya se han dado diferentes versiones evolutivas durante las últimas décadas, pero lo cierto es que sencillamente se trata de la evolución natural de los piratas informáticos, cada vez más preparados, con mejores medios tecnológicos, que cuentan con tecnologías como Sistemas Expertos e Inteligencia Artificial, y en algunos casos con un soporte económico ilimitado, pues detrás están países con intereses en la desestabilización del orden mundial imperante (Rusia, China, Corea del Norte, países árabes, etc.)

EL ATAQUE DE LOS OBJETOS ZOMBIE

XiongMai es una compañía china que fabrica componentes para cámaras de videovigilancia y grabadoras de video digital que se conectan a Internet. Los ciberatacantes aprovecharon una vulnerabilidad en su tecnología para integrar estos dispositivos a una red de objetos zombie que atacaron el viernes 21 de ctubre a (Dyn Inc), un proveedor de infraestructura de Internet. En el ataque se utilizó, sin autorización de los usuarios, el poder de cómputo de cámaras web, sistemas de videovigilancia comprometidos, televisores inteligentes (Smart TV) y demás objetos que formaron una red conocida como Mirai.

Los expertos en seguridad informática ya advertían desde hace varios años sobre las vulnerabilidades dentro de la llamada “Internet de las Cosas” (IoT, por su sigla en inglés) que pueden ser aprovechadas por ciberatacantes. Ahora, para prevenir futuros ataques, la clave podría estar en los reguladores. De no ser así los ciberataques continuarán, hasta el punto de que los piratas informáticos, podrían atentar contra infraestructuras básicas en todo el mundo (electicidad, agua, tráfico aereo, terrestre, ferroviario o marítimo) o simplemente hacer caer la economía de algún pequeño país.

WAR GAMES.

Juegos de guerra (título original: WarGames) es una película estadounidense de 1983, del género thriller, ciencia ficción, dirigida por John Badham. Protagonizada por unos jovencísimos Matthew Broderick, Ally Sheedy y John Wood en los papeles principales.

Durante un simulacro sorpresa de un ataque nuclear, muchos operadores del Ala estratégica de misiles de la Fuerza Aérea de los Estados Unidos no se muestran dispuestos a girar la llave necesaria para lanzar un ataque con misiles. Tales negativas convencen al péntagono y sus ingenieros de sistemas en el NORAD que los centros de control de lanzamiento de misiles deben ser automatizados, sin intervención humana. El control se cede a un superordenador del NORAD, llamado WOPR (War Operative Plan Response) y que está programado para realizar continuamente simulaciones militares y aprender con el tiempo (Inteligencia Artificial).

Un brillante estudiante y hacker. Tras recibir una mala calificación en la escuela, utiliza su microcomputadora IMSAI 8080 para introducirse en el sistema informático de la escuela. Más tarde, al ir marcando todos los números telefónicos en Sunnyvale, California, para encontrar nuevos juegos de ordenador, tropieza con un equipo, que no se identifica. En el equipo se encuentra una lista de juegos, comenzando con juegos generales de estrategia como el ajedrez, damas, backgammon y el póquer y luego pasan a títulos como «Escenario global biotóxico y guerra química» y «Guerra Mundial termonuclear», pero no puede seguir adelante. Dos amigos hackers le explican el concepto de una puerta trasera y sugieren el “rastreo de Falken”. El estudiante descubre que Stephen Falken es un investigador de inteligencia artificial, y adivina correctamente que el nombre de su hijo muerto «Joshua» es la contraseña de puerta trasera.

El estudiante no sabe que el número de teléfono de Sunnyvale se conecta a WOPR, o «Joshua», en un Complejo del ejercito. Él comienza un juego de Guerra Termonuclear Global, jugando como la Unión Soviética. El servidor inicia una simulación que inicialmente convence al personal militar del NORAD que ha habido un lanzamiento de misiles nucleares soviéticos. Mientras se intenta calmar la situación, Joshua, sin embargo, continúa la simulación para activar el escenario y ganar el juego, ya que no entiende la diferencia entre la realidad y la simulación. Alimentada de forma continua con datos falsos, tales como las incursiones de bombarderos soviéticos y despliegues de submarinos a los responsables humanos en el NORAD, empujándolos a elevar el nivel de DEFCON y hacia una represalia que podría comenzar con la Tercera Guerra Mundial.

“Joshua” intenta lanzar los misiles por si mismo realizando un ataque de fuerza bruta para obtener el código de lanzamiento. Sin seres humanos en los centros de control como medida de seguridad, el equipo dará lugar a un lanzamiento en masa. Todos los intentos de acceso a Joshua para cancelar la cuenta atrás fallan, y todas las armas se lanzarán si el equipo es desactivado al pensar que el NORAD ha sido abatido.

Finalmente el experto y el estudiante dirigen el ordenador para jugar al tres en raya contra sí mismo. Esto se traduce en una larga cadena de empates, obligando al equipo a aprender el concepto de futilidad y escenarios sin salida. Joshua obtiene el código de misiles, pero antes de lanzar, se pone a revisar todos los escenarios de guerra nuclear que ha ideado, la búsqueda en ellos también le muestra que el resultado es tablas. Después de haber descubierto el concepto de la Destrucción Mutua Asegurada («GANADOR: NINGUNO»), el equipo dice Falken que ha llegado a la conclusión de que la guerra nuclear es «un extraño juego, en el que el único movimiento para ganar es no jugar.» (Es una clara referencia cinematográfica hacia la Guerra Fría). Joshua cede el control de los misiles al NORAD y se ofrece a jugar «un buen juego de ajedrez.»

A pesar del tiempo pasado (36 años), la película sigue manteniendo atractivo por ser una de las primeras obras cinematográficas en mostrar una primitiva y emergente Internet, (con uno de sus mayores riesgos evidenciados en los ataques incontrolados), con sus módems telefónicos y sus pantallas de fósforo repletas de líneas de comandos. Muy vinculado a todo ello está la figura del hacker, encarnado en Matthew Broderick y el protagonismo subyacente en la Supercomputadora Todopoderosa, prototipo de las peligrosas inteligencias artificiales como el Skynet del primer film de Terminator que vendría tan sólo un año después.

Además se suma a todo ello, la situación de la actual “ciberguerra” encubierta que vivimos a diario entre las distintas potencias, o grupos de piratas informaticos organizados, que protagonizan ataques a sedes gubernamentales o empresas de gran tamaño.

BIBLIOGRAFÍA

https://actualidad.rt.com/actualidad/221743-ataque-cibernetico-provoca-fallos-grandes-internet

http://eleconomista.com.mx/tecnociencia/2016/10/21/ataque-cibernetico-golpea-gigantes-internet

http://eleconomista.com.mx/ataques-ciberneticos

http://eleconomista.com.mx/tecnociencia/2016/10/26/regulacion-prevenir-ciberataques-objetos-zombies